疫情防控期间,师生暂时不能返校,传统的教学科研办公模式不再适应。为了能够有效利用学校提供的科研资源,很多师生不得不通过VPN设备来访问校内网络或者认证身份。期间,中国教育与科研计算机网的CARSI认证联盟,有效解决了校外师生直接访问科研电子资源的问题,极大缓解了VPN设备的压力。 实际上这样的变革一直在进行,只是疫情的突发加速了它的进程。国内网络及安全领域的供应商也在研究零信任网络安全架构,...

疫情防控期间,师生暂时不能返校,传统的教学科研办公模式不再适应。为了能够有效利用学校提供的科研资源,很多师生不得不通过VPN设备来访问校内网络或者认证身份。期间,中国教育与科研计算机网的CARSI认证联盟,有效解决了校外师生直接访问科研电子资源的问题,极大缓解了VPN设备的压力。

实际上这样的变革一直在进行,只是疫情的突发加速了它的进程。国内网络及安全领域的供应商也在研究零信任网络安全架构,同时,国内部分高校如中山大学也在积极研究应用零信任架构的技术,并取得了一定成效。

本文对零信任安全架构进行了分析,并结合高校实际情况提出了免费的测试原型,籍此能够加快零信任安全架构在高校信息化中的应用,从而提高高校信息化安全水平,并提高师生随时随地使用网络的便利性。

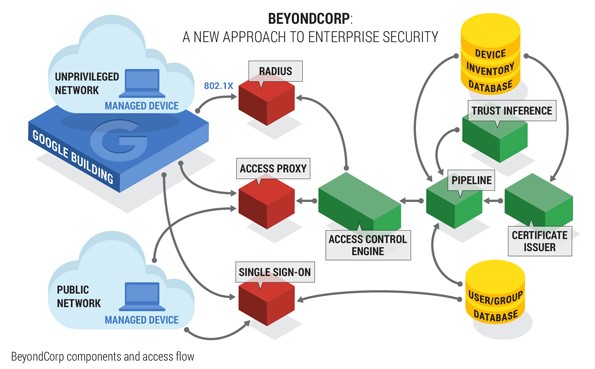

解析BeyondCorp项目案例

传统的基于边界的网络安全架构主要通过防火墙、IPS和WAF等边界安全产品,对校内的网络设备和业务系统进行防护。其核心思想是分区、分层防御,也就是说,这种边界模型注重防御边界,而一旦进入校园网络,防范措施相对较少。这就如同国内的学校通过围墙和大门等边界措施将坏人拦截在外,而校内则是自由的。

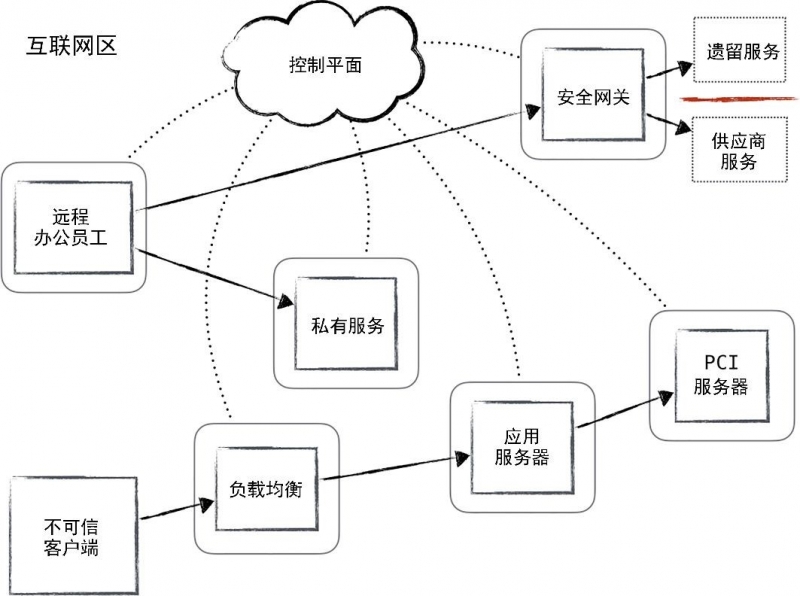

然而,谷歌想让所有员工在不受信任的网络中不接入VPN就能顺利工作,这就需要平等对待外部公共网络和本地网络的设施,在默认情况下,不相信任何特权。为此,谷歌启动了BeyondCorp项目,其目的是让员工使用公司提供且持续管理的设备,经过身份认证后,如果符合访问控制引擎中的策略要求,将通过专门的访问代理,访问特定的公司内部资源。如图1所示。

图1.BeyondCorp项目组建和访问流程图(图片来自BeyondCorp官网)

谷歌自2011年开始花了6年时间实施并完善该项目,抛弃了通过VPN和特权访问网络模式,实现BeyondCorp项目的既定目标。该项目参照的是2010年首次提出的零信任网络安全架构。

什么是零信任网络安全架构

零信任网络安全架构是由时任Forrester首席分析师的John Kindervag于2010年提出的,它的中心思想是企业不应自动信任网络内部或外部的流量,所有流量必须经过验证后才能得到授权。在《零信任网络:在不可信网络中构建安全系统》一书中,零信任网络被描述为建立在以下五个断言上:

1、网络无时无刻不处于危险的环境中;

2、网络中始终存在着外部或内部的威胁;

3、网络位置不足以决定其可信程度;

4、所有的用户、设备和网络流量都应当经过认证和授权;

5、安全策略必须是动态,并给予尽可能多的数据源计算而来的。

由以上断言可以看出,零信任的理念从"信任须验证"的传统边界模型转换到了"从不信任,始终验证"的新一代网络模型。以上断言也很好地总结了零信任的几个原则:验证用户、验证设备、合理的访问规则与权限控制,以及配套的动态机制。

图2 零信任网络架构(图片来自《零信任网络》)

零信任的拓扑架构如图2所示。BeyondCorp项目与零信任网络的拓扑相似,但又有不同。BeyondCorp项目的重点在于验证设备验证用户,并只允许HTTP和SSH等应用协议,而零信任网络尽管也要验证设备验证用户,但还要验证网络层的流量。两者理念一样但实现方式不一样,毕竟BeyondCorp项目是具体可执行的方案,而零信任模型是一种模型,它们给后续五年的网络安全架构和应用带了新的机遇。相信,零信任网络的改造会是国内高校教育信息化"十四五"期间的工作重点之一。

适合高校的简化方案

零信任网络提出到现在已经历经十年,相关模型和组件的细化,推动了微隔离和软件定义边界(Software Defined Perimeter,SDP)等相关技术的发展和应用,大部分安全厂商也纷纷推出相关产品,但是对国内高校和安全设备供应商来讲,还在进一步完善研究过程中。BeyondCorp项目的实施,也给高校应用零安全架构提供了一种思路,高校可以边研究边完善现有信息化方案,逐步过渡到零信任网络。下面描述一下高校根据自身特点提出的方案,或者说是一种极度简化了的零信任网络方案。

首先对标分析高校信息化现状与零信任网络四项原则。

1、设备可信方面。国内高校科研的多样性和设备购买的自主性,决定了高校无法完全做到信任设备这一规则,只有放置在核心机房的设备才算是可信任设备。所以高校的零信任架构必须将设备置于不可信设备范围;

2、动态灵活方面。动态的规则是偏软件化内容,规则的动态性需要借助于大数据和机器学习来实现,这属于插件式的后续可扩充部分;

3、用户可信方面。用户的可信性则完全可以借助各高校都已经实现的相对成熟的统一身份认证来实现;

4、规则和授权方面。规则和授权也完全在网信中心可控范围内,部分学校已经构建了安全规则和统一授权中心,即便没有形成系统,也有既定的规则,后续可以逐步完善。

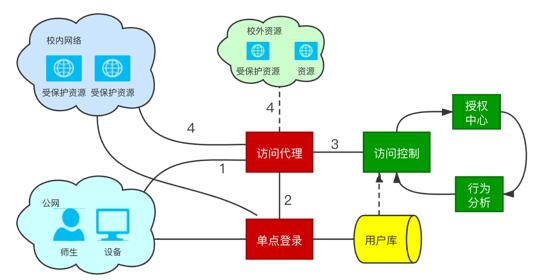

经过分析后,我们设计了如图3所示的简易架构。

图3 简化后的零信任架构

该架构主要分为四个步骤:

1、用户从公网上访问资源,系统自动指向访问代理;

2、访问代理先进行用户身份识别,获取用户信息;

3、访问代理询问访问控制中心,该用户是否可以访问指定资源。访问控制中心按照动态规则走一圈后给定判断,并返回是否的结果;

4、访问代理在得到访问控制中心反馈的允许结果后,访问受保护的资源并返回给用户。

在实践中,访问代理对用户必须是透明的,其域名如同反向代理一样是多样化的。访问代理可以选择nginx服务器加auth_request模块。其中,auth_request模块主要用于和单点登录系统交互,只有认证通过的用户才能访问nginx访问代理,从而实现了用户的可信。

在逐步实施过程中,所有受保护资源可以部分放置在零信任架构下,对访问控制中心也可以逐步完善丰富验证规则。在本案例中,验证规则简单到用户只需认证通过,即可访问受保护资源,同时,受保护资源(各业务系统)中还会对用户身份进行鉴别并鉴权。

在这种模式下,无论在校内还是校外,师生不再通过VPN设备,而是直接无感知访问各项受保护资源,极大提高了访问资源的便利性。

结语

零信任安全架构的应用必须以对用户透明的方式进行,用户不需要感知访问代理的存在。尤其是高校都建设了数字门户,在该门户内的业务系统必须以无感知的方式对用户提供服务,这也是零信任安全架构的意义之一。

零信任安全架构的提出,将改变后续网络安全架构,尤其是越来越多的资源社会化,以及高校业务上云后,必然要向零信任安全架构方向发展和应用,才能解决资源访问的控制问题。反过来讲,正因为有了零信任安全架构,才能彻底解决“云课堂”“云资源”等服务存在的用户身份和鉴权的问题,才能促进高校教育信息化的发展和“教育信息化2.0”的早日实现。

上海海事大学信息化办公室副主任 王玉平

当前位置:

当前位置: 来源:教育信息网

来源:教育信息网  作者:版权所有者

作者:版权所有者  时间:2022-09-01 02:59:08 发布

时间:2022-09-01 02:59:08 发布