中国矿业大学 在一体化网络建设项目中,认证、SDN、安全等业务每天为数万人提供服务,其重要性不言而喻。为确保一体化网络稳定运行,中国矿业大学将重要系统向超融合集群进行业务迁移,并为超融合集群配备专用出口防火墙、WAF防火墙及虚拟化安全防护。 本项目涉及十个厂商的产品与服务,由三十余名工程师按照计划在三天内完成。完工后的项目架构,如下图所示。完工后的项目架构图 为增强业务系统的稳定性与健壮性,...

中国矿业大学

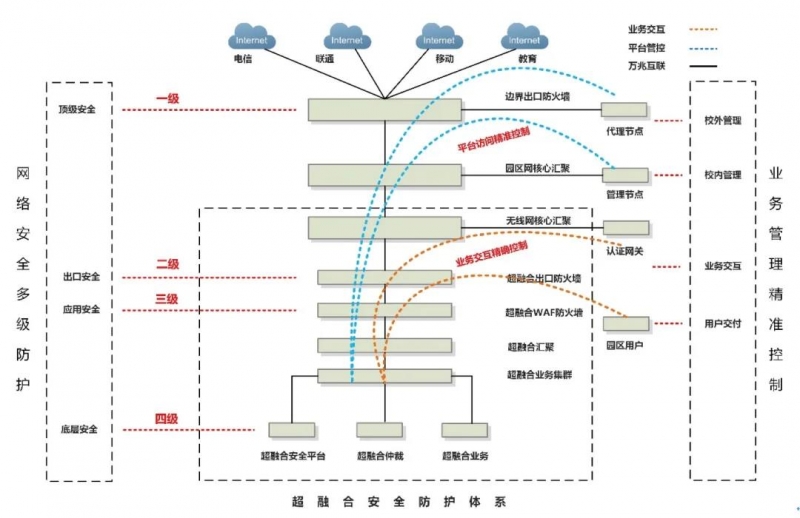

在一体化网络建设项目中,认证、SDN、安全等业务每天为数万人提供服务,其重要性不言而喻。为确保一体化网络稳定运行,中国矿业大学将重要系统向超融合集群进行业务迁移,并为超融合集群配备专用出口防火墙、WAF防火墙及虚拟化安全防护。

本项目涉及十个厂商的产品与服务,由三十余名工程师按照计划在三天内完成。完工后的项目架构,如下图所示。

完工后的项目架构图

为增强业务系统的稳定性与健壮性,从多维度立体防护到业务系统管理精准控制,充分实现了高可靠与高安全。

在具体实施上,重点从设备安全与网络控制层面着手,做好这两方面工作。在解决问题的过程中,逐步提炼并总结出信息化安全防护的几点认识,希望可以为其他高校提供一些思考与借鉴。

在很多时候,高校信息化从业者常常感觉建设经费不足,投入设备不够,安全无法保障。其实这更多是因为将网络安全寄予众多安全设备,却不自觉地忽视了网络架构本身可以提供的一些安全防护机制。利用现有网络设备,借用少量安全设备,只要规划得当,策略设置合理,同样可以提供良好的安全服务。这是本文要探讨的重点,也是本文的价值诉求之所在。

信息安全两个层面

信息安全主要包括业务安全与平台安全两个层面,而业务安全与平台安全又分别有两个抓手。

1.业务安全两个抓手

从业务属性上讲,业务主要包括数据交互业务与用户交付业务。其中数据交互重点指设备之间的数据交互,包括网络设备、安全设备,以及计算与存储单元之间的数据交互。用户交付则是指面向服务对象的最终业务呈现,以及由此产生的交互数据。

2. 平台安全两个抓手

就超融合系统本身而言,平台安全主要指两个层面。一个是管理员对超融合平台及安全设备的运维管理,另一个是管理员对虚拟机及其业务系统的运维管理。

超融合安全实施思路

1.网络安全多级防护

在一体化网络超融合架构中,我校采取了四级安全防护体系,分别为顶级安全、出口安全、应用安全及底层安全。顶级安全由园区网高性能边界防火墙保障,主要提供入侵防护、策略定制及路由控制;出口安全由超融合防火墙保障,主要提供精细化策略定制、入侵防护及DDoS防护;应用安全由WAF设备保障,主要提供Web应用安全防护;底层安全则由超融合配套安全系统保障,主要提供虚拟机杀毒及其他底层安全防护。

2.业务管理精准控制

这是整个项目比较激动人心的一个环节,也是饶有趣味的一个环节。业务管理精准控制不但充分发挥了网络安全设备的作用,而且充分挖掘了网络架构自身的安全机制。经过科学规划,合理实施,两者相互支撑,互有裨益,从而最大程度发挥人的主观能动性。具体实现方法,接下来将做详细论述。

超融合安全实现方法

虽然将超融合安全分为网络安全多级防护与业务管理精准控制,但在项目实施过程中却不是孤立存在的,而是相互配合,互为补充。

1.业务安全管理

以超融合业务系统中防护级别较高的“认证系统”为例,通过超融合出口防火墙与WAF安全设备,实现只对园区网用户开放的、仅限特定端口的Web应用。

对于认证系统与园区网“认证网关”的业务数据交互,则由超融合出口防火墙提供认证系统与“认证网关”的点对点数据交互。

这种点对点的数据交互、限定用户开放特定端口的防护策略,在充分保障业务系统安全的同时,又充分确保了数据的安全性。

2.平台安全管理

当前在平台的安全性方面,比较常用的是堡垒机,其本质就是要充分实现点对点的访问。从这个角度来讲,VPN也是点对点,但VPN在高校却面临一个复杂业务场景的问题。尤其是图书馆资源,校内校外链接错综复杂,这就需要VPN采用全资源授权模式,而不是单一或少量资源授权模式。因此,只要授权VPN对超融合平台的访问,从理论上来讲,任何一个VPN用户都有可以访问超融合平台的权限,这显然是不安全的。

而借助于边界防火墙或超融合出口防火墙作为代理节点,建立虚拟隧道,则可以实现类似于单一或少量资源授权模式的VPN访问,这就首先解决了跨互联网平台管理的问题。与此相比,在校内建立点对点连接会更简单一些,只要指定一台允许访问超融合平台的“单点”主机即可。

在超融合出口防火墙设置策略,只允许防火墙代理节点和校内“单点”主机访问,形成严格的“点对点”安全模式。

在做好基层防护的基础上,将目光转向顶级安全防护。在边界防火墙执行严格策略控制,默认屏蔽掉从外网到内网主动发起的一切访问,再按照业务授权最小化原则,有限度地开放一些必要访问。同时,在边界出口防火墙对路由进行过滤,将超融合平台路由限定在最小范围之内。

在做好上述种种策略之后,纵览全局,我们可以看到,不论是校内还是校外用户,除授权的平台管理员之外,其他用户没有进入平台的入口,这从根本上有效提高了安全性。

最后,谈一谈超融合自身的安全,也就是超融合对业务系统与数据的保护机制。对于业务系统及数据的保护,超融合是有一整套机制的,比如集群、多副本、快照等。在业务系统上线后,我们做了较为严苛的宕机实验,关闭业务系统所在节点,虚机自动漂移,业务系统正常运行,丝毫不受宕机影响。整个漂移过程几乎在无感知的情况下完成,并且具备完善的日志记录,方便故障分析与快速处置。

信息化安全规划

从项目实施经验来看,网络安全设备是一把“双刃剑”,在提供安全防护的同时,也会对业务稳定与交付效率产生一定影响。不论是通过策略路由还是SDN设备来实现流量调度,总之在原本可以直行的流量之间人为增加了逻辑调度,必然要占用一些资源开销。因此,做好信息化安全规划,需要充分考虑业务系统安全防护等级,分门别类,实现精细化管理。

另外,在经费有限的情况下,也可以尽量“复用”或者“多用”安全设备。以高性能出口防火墙为例,目前许多防火墙自身集成的IPS、防病毒,甚至是抗DDoS性能已十分出色,除非有特殊需要,一般可以满足网络安全需求。

在平时的工作中,我们一定要充分认识到,网络安全不是简单的设备堆砌,其更大程度上还是要依赖于发挥人的主观能动性。所以,做好网络安全不能完全寄希望于各种安全设备的部署。要充分结合路由、点对点防护等安全辅助工作。往往这种多维度、综合立体防护,要比仅靠安全设备的叠加效果要好得多。

作者:边永涛,系中国矿业大学高级工程师

来源:《中国教育网络》杂志

投稿、转载或合作,请联系:eduinfo@cernet.com

当前位置:

当前位置: 来源:教育信息网

来源:教育信息网  作者:版权所有者

作者:版权所有者  时间:2020-08-13 12:00:00 发布

时间:2020-08-13 12:00:00 发布